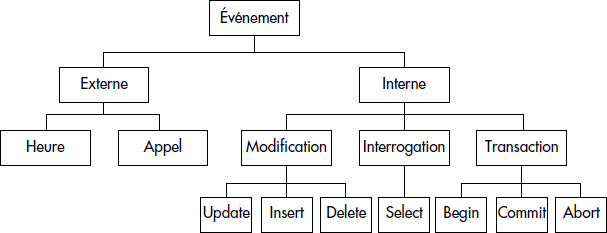

SQL : 4 fonctions d'exploitation de SGBD SQL (Structured Query Language, traduisez Langage de requêtes structuré) est un langage informatique ayant pour. - ppt télécharger

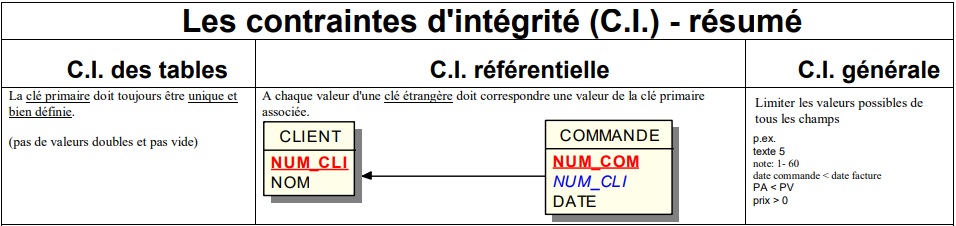

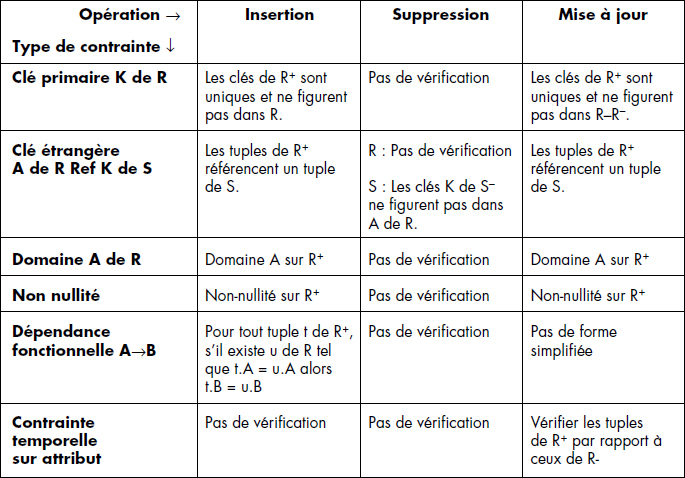

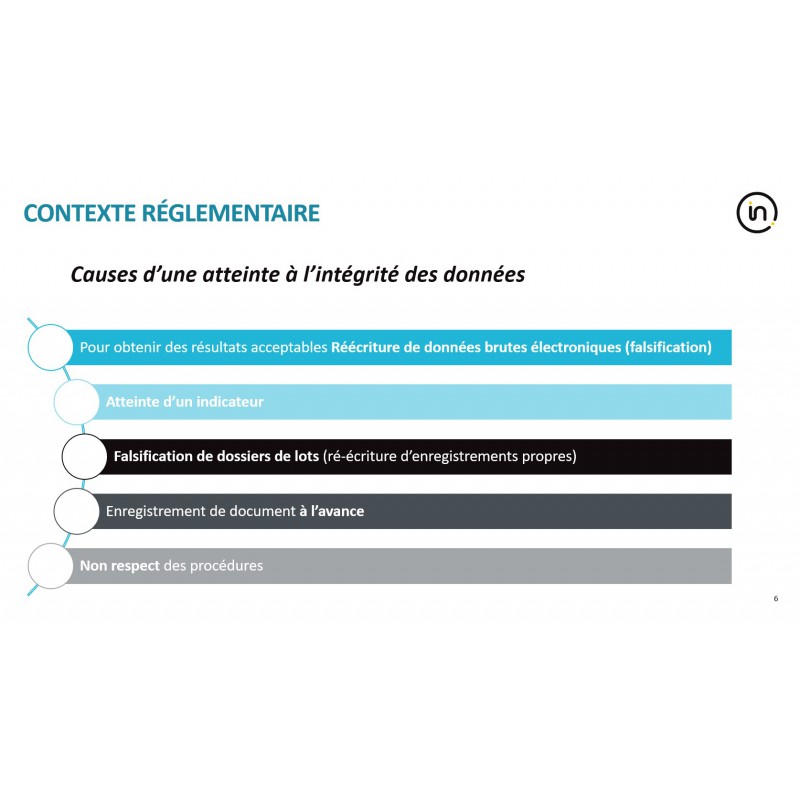

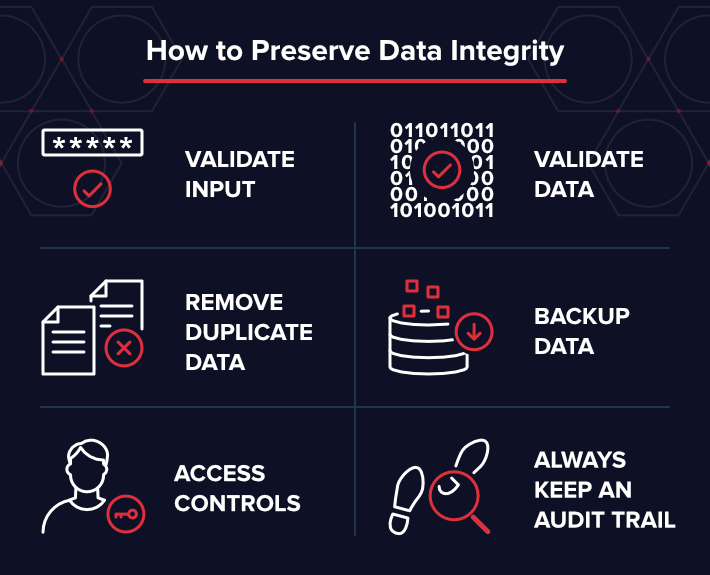

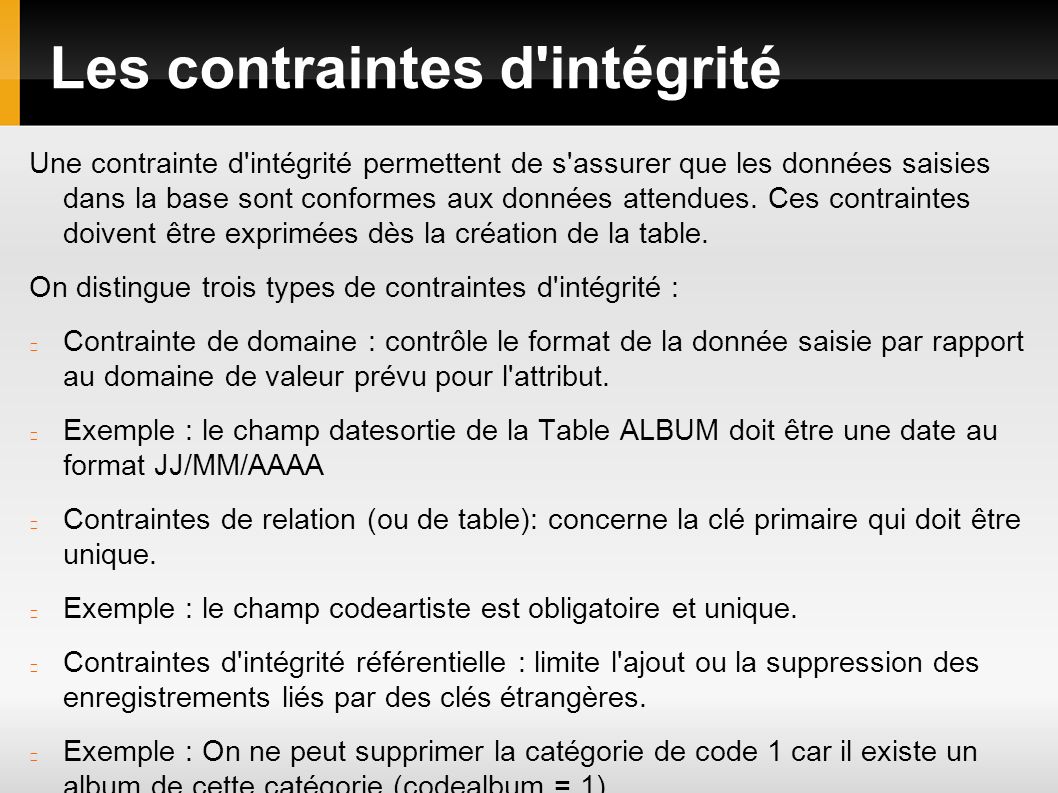

Intégrité sémantique dans les bases de données relationnelles intégrité d'une base de données : = concordance des donnée